Włamanie się do czyjegoś komputera nie jest łatwym zadaniem, szczególnie jeśli chcesz włamać się do komputera docelowego przy użyciu jego adresu IP. To możliwe, ale jest to naprawdę trudne. Może to być kłopotliwe i ma niski wskaźnik powodzenia.

Ale to nie znaczy, że to, o co prosisz, nie może zostać zrealizowane. Istnieje prosta metoda, która nie wymaga żadnej wiedzy technicznej, zostanie przedstawiona w tym poście. Teraz nauczmy się najpierw, jak włamać się do komputera przy użyciu adresu IP. Sprawdź poniższy artykuł.

Czy można włamać się do czyjegoś komputera, znając jego adres IP?

Jest to trudne zadanie, ponieważ każdy adres IP ma tysiące portów. Jeśli ktoś zna Twój adres IP, będzie mógł połączyć się bezpośrednio z Twoim komputerem. Ale doświadczony haker użyje brutalnej siły, aby nawiązać połączenie.

Jak więc włamać się do innego komputera, używając jego adresu IP? Omówiono to poniżej.

Jak zhakować komputer wykorzystując jego adres IP?

Dostępne są różne programy, ale my omówimy jeden program, który wykorzystuje adres IP i znaki wiersza poleceń, aby włamać się do czyjegoś komputera. Powinniśmy powiedzieć, że ta metoda wymaga najpierw uzyskania adresu IP celu, a następnie użycia narzędzi innych firm do przeskanowania portów IP i ostatecznie włamania się do komputera. Jeśli chcesz po prostu zaoszczędzić czas i przejść od razu do najłatwiejszego sposobu, możesz pominąć część 2.

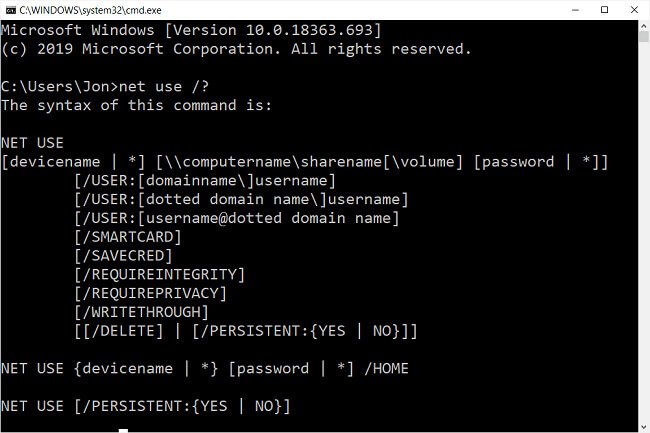

Krok 1. Otwórz adres IP i wpisz polecenie „widok sieci”. Alternatywnie można skorzystać z opcji „Skaner NB” w oprogramowaniu „Narzędzia IP”, wprowadzając zakres adresów IP. W ten sposób możesz skanować wiele komputerów jednocześnie.

Krok 2. Po pomyślnym zakończeniu użyj polecenia „net use” w wierszu poleceń. „net use” to kolejne polecenie netbios, które może atakować zdalne dyski lub drukarki.

Krok 3. Po pomyślnym wykonaniu komputer wyświetli komunikat „Polecenie zakończone pomyślnie”. Kiedy otrzymasz powyższą wiadomość, już tylko krok dzieli Cię od zhakowania Twojego komputera.

Krok 4. Teraz otwórz „Ten komputer”, zobaczysz nowy „dysk twardy” (udział) o określonej nazwie. Można go otworzyć i uzyskać dostęp do dysku twardego komputera zdalnego. Możesz kopiować pliki, muzykę, foldery itp. z dysku twardego ofiary. Dane na dysku twardym drugiej strony można usunąć/modyfikować tylko wtedy, gdy w systemie drugiej strony włączone jest prawo dostępu do zapisu. Możesz szybko uzyskać dostęp do plików/folderów za pomocą „Wiersza poleceń”.

Włamuj się zdalnie do czyjegoś komputera bez adresu IP i wiedzy technicznej

Możliwe jest zhakowanie komputera poprzez jego adres IP. Jednak to podejście ma kilka warunków wstępnych i ograniczeń; główną przeszkodą jest wymóg zaawansowanej wiedzy hakerskiej.

Dlatego włamanie za pośrednictwem adresu IP jest możliwe, ale nie jest to metoda możliwa do wyegzekwowania. To powiedziawszy, istnieje prosty sposób na włamanie się do cudzego komputera. Każdy może to zrobić bez żadnej wiedzy technicznej.

Jednak ten proces wymaga oprogramowania z taką możliwością. Samodzielne znalezienie narzędzia umożliwiającego hakowanie może zająć kilka dni i potencjalnie możesz zainstalować na swoim komputerze coś zawierającego złośliwe oprogramowanie. Dlatego zalecamy użycie „MoniVisor” – narzędzia hakerskiego do komputera. To najbezpieczniejsza i najbardziej niezawodna opcja na rynku. Prosta obsługa i łatwa instalacja.

「 MoniVisor „Współpracuje z ukrytym oprogramowaniem opartym na komputerach docelowych i pulpitach nawigacyjnych online po Twojej stronie, aby osiągnąć cele hakerskie i szpiegowskie. Nie wymaga żadnych umiejętności technicznych, a można go ukończyć w mniej niż 5 minut, aby uzyskać zdalny dostęp do prawie każdego archiwum.

3 proste kroki, aby włamać się do czyjegoś komputera za pomocą „MoniVisor”

Powiedzieliśmy już, że „MoniVisor” jest łatwy w instalacji i obsłudze. Jeśli jednak zdecydujesz się skorzystać z tego narzędzia, posiadanie przewodnika może być przydatne i pomocne. Zapoznaj się więc z naszym przyjaznym dla użytkownika przewodnikiem poniżej.

Krok 1. Kliknij przycisk „Bezpłatny okres próbny” poniżej, aby zarejestrować konto. Następnie będziesz musiał wybrać plan, aby cieszyć się wszystkimi funkcjami zgodnie ze swoimi potrzebami.

Krok 2. Po sfinalizowaniu zakupu przejdziesz na stronę „Moje produkty i zarządzanie zamówieniami”. Kliknij opcję Przewodnik konfiguracji i postępuj zgodnie z instrukcjami wyświetlanymi na ekranie. W tym przewodniku dowiesz się, jak prawidłowo zainstalować i uruchomić oprogramowanie.

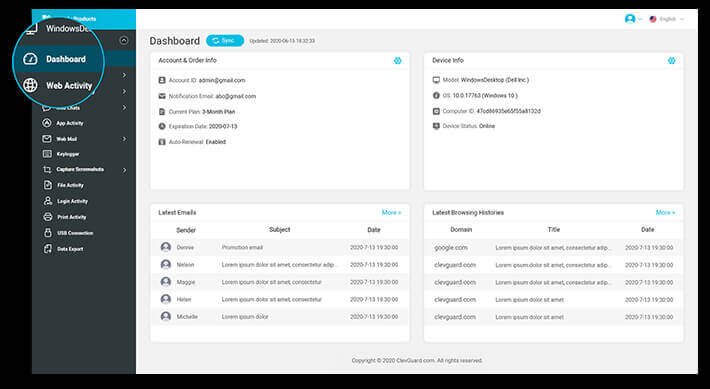

Krok 3. Zakończ uruchamianie na urządzeniu docelowym. „MoniVisor” zacznie działać w tle komputera docelowego, niezauważony. Wejdź na „MoniVisor” i zaloguj się na swoje konto na własnym komputerze. Następnie zostaniesz przeniesiony do opcji „Panel kontrolny”, w którym widoczne będą wszystkie zalogowane dane.

To najłatwiejszy sposób włamania się do dowolnego komputera. Nie jest wymagana żadna wiedza techniczna, ale aby zainstalować aplikację, będziesz musiał raz uzyskać dostęp do urządzenia docelowego.

Co „MoniVisor” może dla Ciebie zrobić w zakresie włamań do komputerów

「 MoniVisor ” to doskonałe oprogramowanie wyposażone w niespotykane dotąd możliwości monitorowania. Możesz sprawdzić szczegóły poniżej.

Nagrywaj wszystkie rozmowy w mediach społecznościowych

Rozmowy na Facebooku, Whatsapp, Twitterze, Instagramie i Skype można oglądać. „MoniVisor” może przechwytywać wszystkie pliki czatów i multimediów bez konieczności logowania się na swoje konto i bez wykrycia przez docelowego użytkownika. Możesz przeglądać wszystkie dane monitorowania po swojej stronie.

![]()

Śledzenie aktywności w Internecie

Cała aktywność internetowa w przeglądarce będzie śledzona. Oznacza to, że można śledzić i rejestrować całą historię przeglądania i pobierania, a nawet bezpośrednio kliknąć monitorowany adres URL, aby wyświetlić zawartość docelowego przeglądania. 「 MoniVisor 》Obsługuje Operę, Internet Explorer, Firefox, Microsoft Edge i Chrome.

![]()

Przechwytuj i czytaj wysłane i odebrane e-maile

Wszystkie e-maile wysyłane i odbierane w Gmailu, Yahoo i Outlooku będą monitorowane. Możesz czytać jak właściciel, łącznie ze wszystkimi tekstami i znacznikami czasu.

![]()

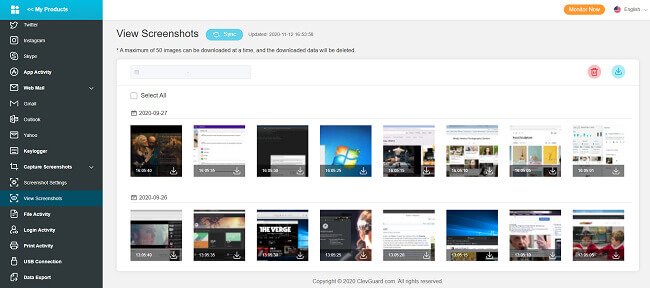

Zdalny automatyczny zrzut ekranu

Oprogramowanie automatycznie wykonuje zrzuty ekranu co 15 sekund przez 5 minut. Pomaga uchwycić ekran we względnym czasie i możesz wiedzieć, co robi cel w tym momencie. W razie potrzeby możesz pobrać lub usunąć wszystkie przechwycone zdjęcia. Zrzuty ekranu nie dostarczają żadnych powiadomień użytkownikowi docelowemu.

rejestrowanie naciśnięć klawiszy

Wyposażony w funkcję rejestrowania naciśnięć klawiszy, wszystkie naciśnięcia klawiszy mogą być rejestrowane ze 100% dokładnością, a całą historię rejestrowania naciśnięć klawiszy można wyeksportować na komputer lokalny.

Śledzenie aktywności aplikacji

Śledź całe użycie aplikacji na komputerze docelowym. Rejestruje nazwę aplikacji, całkowity czas użytkowania i dokładny czas.

![]()

Monitorowanie aktywności logowania

Każda aktywność związana z logowaniem jest rejestrowana i oznaczana znacznikiem czasu. Na podstawie tych informacji możesz podjąć działania tylko wtedy, gdy cel jest online lub offline.

Monitorowanie aktywności drukowania

Każde polecenie drukowania wykonane na komputerze będzie śledzone. „MoniVisor” może poinformować Cię, który plik został wydrukowany, a także wyświetlić ścieżkę pliku. Pomaga to w monitorowaniu pracowników.

podsumowując

Pewnie już wiesz, że nie zaleca się włamywania się do komputera poprzez jego adres IP. Jest to możliwe, ale z pewnością jest to bardzo trudne zadanie i szanse na sukces są nikłe. Ale to nie znaczy, że nie ma dla ciebie nadziei. używać" MoniVisor ” będzie łatwiejsze i nie będzie wymagało żadnych umiejętności technicznych.

Jak przydatny był ten post?

Kliknij na gwiazdkę, aby ocenić!

Średnia ocena / 5. Liczba głosów:

![[Najlepszy przewodnik] Jak monitorować pracowników pracujących w domu](https://www.spyele.com/images/monitor-employees-working-from-home-300x131.jpg)